asoldatov пишет:А чем Вас не устраивает сценарий, обсуждаемый в ветке?

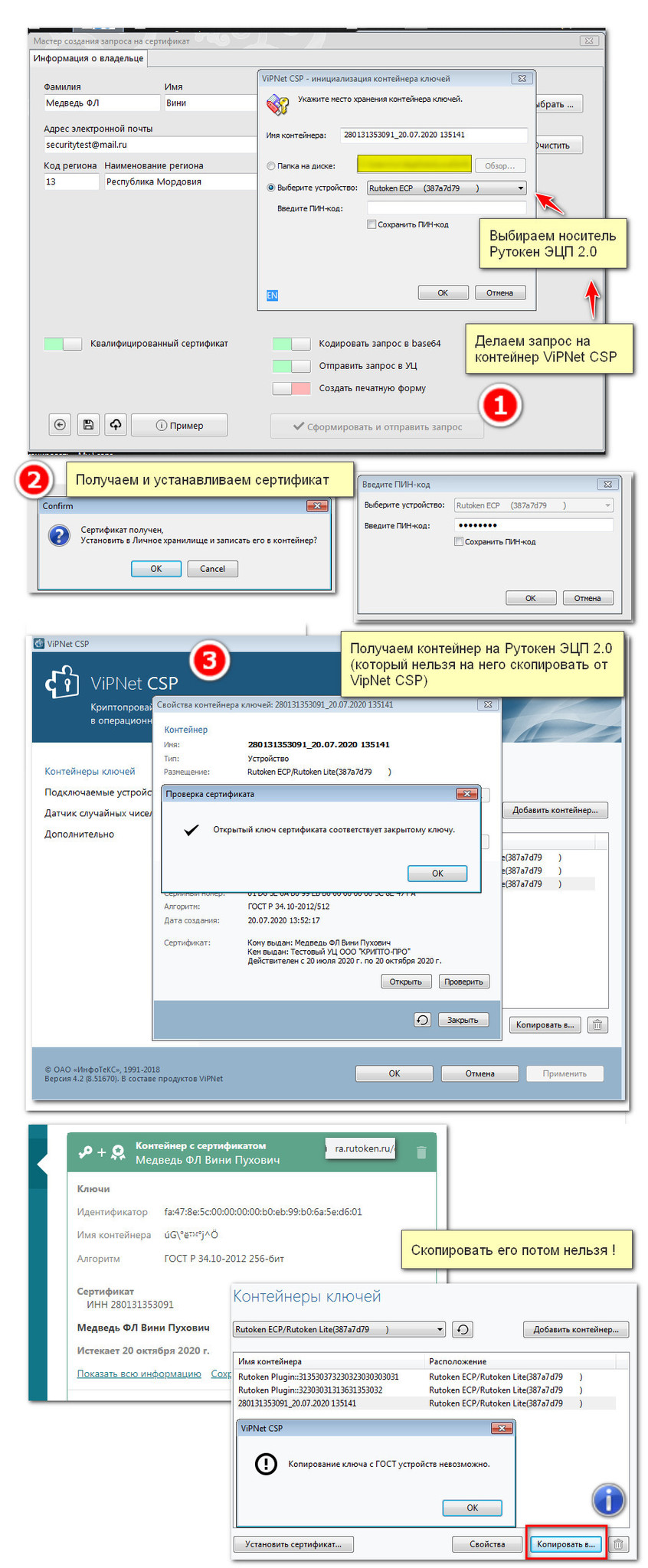

Создаете запрос в активном апплете Рутокен-а, с использованием того же cryptcp из состава КриптоПро CSP 5.0. Затем передаете запрос в УЦ. Полученный сертификат устанавливаете с привязкой к ключу.

Если бы вы предложили хоть один УЦ, который работает по схеме создания сертификатов для упомянутых вами запросов, то возможно я бы в будущем попытался воспользоваться услугами такого УЦ.

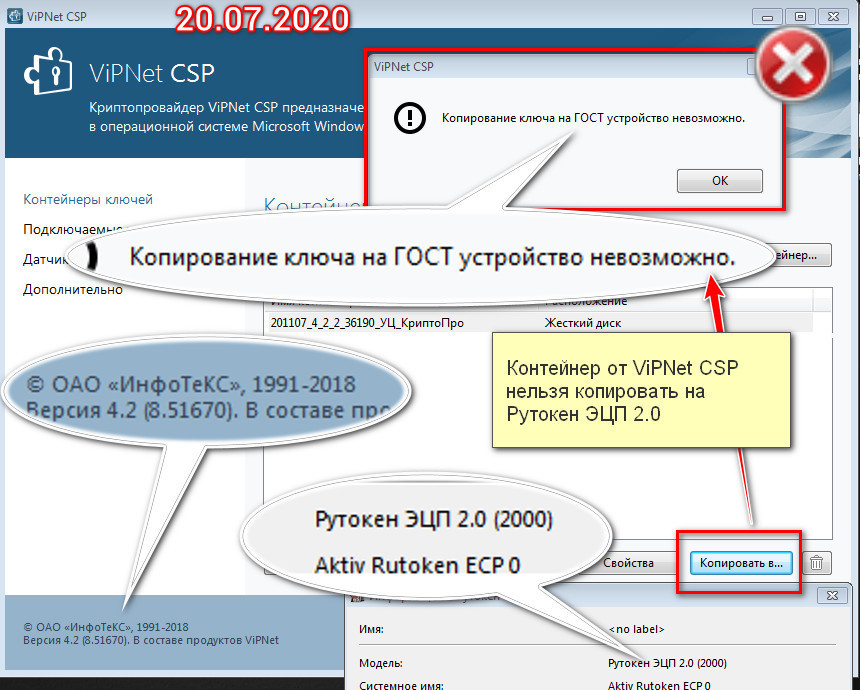

asoldatov пишет:Все, Вы получаете неизвлекаемый ключ. Плюс - получаете возможность использовать данный ключ в связке с КриптоПро CSP 5.0 на всех ресурсах, где возможна работа и с извлекаемыми ключами пассивного апплета. Что, на мой взгляд, намного лучше создания ключа на ra.rutoken.ru и отсутствии возможности использовать такой ключ на ресурсах, где нет поддержки протокола pkcs#11.

Возможно ли такой (не PKCS11) неизвлекаемый ключ использовать с ресурсами, которые требуют обязательно PKCS11 по схеме типа такой:

https://www.cryptopro.ru/forum2/default … 69&p=2

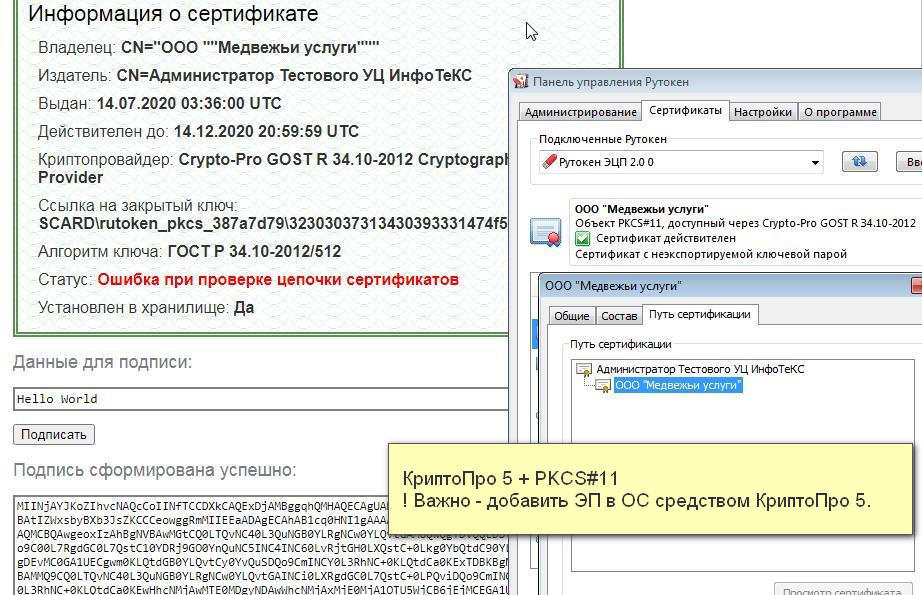

Если человек хочет использовать PKCS#11 и наш CSP: например для того, чтобы можно было работать через тот самый единый PKCS#11-интерфейс с ключами на всех считывателях, поддерживаемых CSP: реестр, таблетки, пассивные носители, ФКН, то можно взять нашу реализацию PKCS#11 - cppkcs11.dll:

софт -> [PKCS#11-интерфейс] -> cppkcs11.dll -> [CryptoAPI] -> КриптоПро CSP -> модули поддержки

Но ведь по словам Сергея Агафьина из КриптоПРО:

Теперь к вашему вопросу про работу с ключами на Рутокен ЭЦП 2.0.

Как видите из моих пояснений, в итоге при работе с токеном всё равно всё сводится к APDU. Если бы CSP знал команды, которые используются pkcs#11-библиотекой Рутокен, он мог бы использовать ключи, которые через неё созданы. Для CSP 5.0 мы как раз этому и научили провайдер. Если кто-то создал через любой софт, использующий pkcs11-библиотеку, ключ на Рутокен ЭЦП 2.0, CSP этот ключ увидит и сможет использовать. Речь только об этом конкретном токене! Для других производителей формата APDU, используемых pkcs11-библиотеками, у нас нет

в случае использования связки КриптоПРО5 + Рутокен ЭЦП 2.0, CSP сможет использовать ключи созданные ранее в формате PKCS11, тогда какая разница в каком формате создавать ключ, в формате КриптоПРО5 или в формате PKCS11?