Вся сеть заражена ruToken

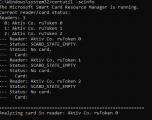

Мы, несомненно, используем на каких-то компьютерах ruToken, но сегодня я обнаружил, что виртуальные кард-ридеры " Aktiv Co. ruToken" установлены абсолютно на всех компьютерах, включая сервера.

Хуже того, эти артефакты делают невозможным использование оригинальных виртуальных смарт-карт (VSC) Microsoft, т.к. судя по всему перехватывают или маскируют вызовы к ним.

В реестре создаются несколько ключей, в частности:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\SWD\ScDeviceEnum

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\SWD\ScDeviceEnumBus

HKLM\System\CurrentControlSet\Control\DeviceClasses\{deebe6ad-9e01-47e2-a3b2-a66aa2c036c9} (всегда этот GUID)

Удалить их совершенно невозможно - они создаются заново при перезагрузке.

Целый день борьбы с участием ProcMon ничего не дали: все ключи создаются стандартными средствами Windows, такими как dwm.exe. ScDeviceEnum.dll и cfgmgr32.dll. Вообще нигде ни одного упоминания вызова к нестандартным файлам. Источник заражения непонятен.

Также на всем компьютере нет ни единого упоминания "Aktiv" или "ruToken" ни в одном файле. Несмотря на это, ключи в реестре с этими названиями упорно пересоздаются.

Позже обнаружил, что на виртуальные машины эти рутокены пропагируются через сервис интеграции (вероятно, проброс карт средствами Windows с последующей установкой), т.е. устанавливаешь новую виртуалку - все норм, чистенько, но стоит включить интеграцию с хостом - бац, опять рутокены. Но как они оказались установлены на всех физических серверах - ума не приложу.

Вы, несомненно, талантливые программисты, позавидует любой писатель malware :)

Но как избавиться???

PS. rtDrvRemover.exe использовал - не помогло